Die Anwendung von M365 Sensitivity Labels auf Dateien und Dokumente klassifiziert Informationen und kann die Datensicherheit erhöhen. Bisher besteht jedoch die Herausforderung, die Informationen mit einem passenden Label zu versehen. Labels können manuell durch den Anwender oder aber automatisch mittels mehr oder weniger komplexen Regular Expressions bzw. Machine-Learning-Algorithmen vergeben werden. Beides birgt das Risiko, das Dokumente gar nicht oder falsch gelabelt werden. Dies möchte Microsoft mit einer neuen Funktion adressieren: Default Labels for SharePoint Document Libraries. Das Feature ist seit August 2022 im Preview und soll ab Oktober in den Roll-out gehen.

Warum ist diese Funktion so wichtig?

Die Klassifizierung von Informationen mit M365 Sensitivity Labels wird in den meisten Fällen genutzt, um sensible Informationen kenntlich zu machen und zu schützen. Ein Label kann ein Dokument verschlüsseln und es so für Dritte unlesbar machen. Zusätzlich kann es auch von Data Loss Prevention Policies (DLP) ausgewertet werden, um unerwünschtes teilen mit Externen per E-Mail-Anhang oder Dokumentenfreigabe zu verhindern.

Mit der neuen Möglichkeit, ein Default Label für eine SharePoint-Dokumentenbibliothek festzulegen, werden automatisch alle Dokumente mit einem definierten Label klassifiziert. Dies funktioniert allerdings erstmal nur mit neuen Dokumenten, welche nach der Label-Zuordnung in der Library erstellt oder hochgeladen wurden. Bestehende Dokumente werden erst bei der nächsten Änderung klassifiziert. Außerdem behalten Dokumente, welche bereits ein manuelles Label besitzen, ihre ursprüngliche Klassifizierung.

Dies vereinfacht den Umgang mit sensiblen Informationen wesentlich. Unternehmensbereiche, welche in der Regel mit sensiblen Daten umgehen (z.B. HR, Finanz, Research), können ihre SharePoint-Ablage mit Default Labels versehen und so sicherstellen, dass alle Dokumente automatisch gelabelt und geschützt werden.

M365 Sensitivity Labels: Konfiguration in der Praxis

Um den Zusammenhang besser zu verstehen, wollen wir das Ganze praktisch betrachten: Unser Ziel soll sein, dass Dokumente automatisch gelabelt werden, sobald sie in einer bestimmten SharePoint Library abgelegt wurden. Mit einer Data Loss Prevention Policy soll verhindert werden, dass diese klassifizierten Dokumente per E-Mail-Anhang oder mittels Freigabe mit externen Personen geteilt werden können.

Welche Schritte sind notwendig, um Default Labels für SharePoint Online (SPO) Libraries in Verbindung mit DLP nutzen zu können?

- SharePoint Online: Aktivierung der Unterstützung für Labeling

- Microsoft Purview: Erstellung und Veröffentlichung eines Sensitivity Labels

- Microsoft Purview: Erstellung einer DLP Policy für das neue Label

- SharePoint Online: Zuweisung des Labels zu einer Document Library

1. SharePoint Online: Aktivierung der Unterstützung für Labeling

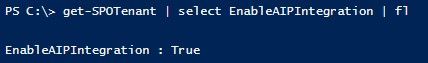

Die Aktivierung kann recht einfach per PowerShell erfolgen:

# Laden der SharePoint Online PowerShell cmdlets

Import-Module -Name Microsoft.Online.SharePoint.PowerShell

# Verbindung zu SharePoint Online herstellen

Connect-SPOService https://<TENANT>-admin.sharepoint.com/

# SharePoint Einstellungen anpassen

Set-SPOTenant -EnableAIPIntegration $true

# SharePoint Einstellungen auslesen / prüfen

Get-SPOTenant | select EnableAIPIntegration | fl Nach erfolgreicher Konfiguration sollte die Abfrage folgendes Ergebnis liefern:

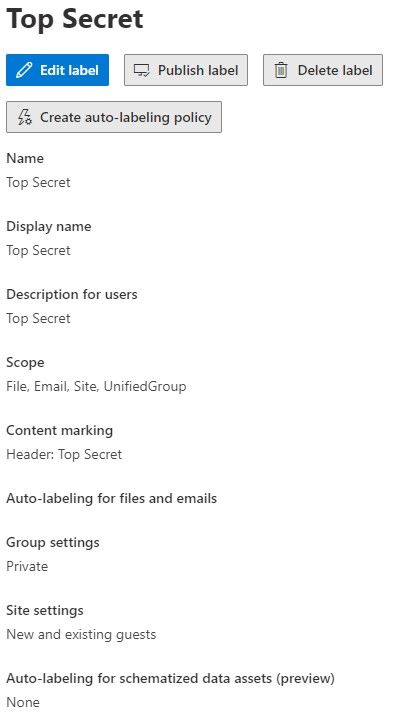

2. Microsoft Purview: Erstellung und Veröffentlichung eines Sensitivity Labels

Sensitivity Labels werden im Microsoft Purview Portal erstellt und verwaltet:

Information protection – Microsoft 365 compliance

Für unsere Demo haben wir ein Label mit dem Namen „Top Secret“ angelegt und veröffentlicht. Es enthält keine besonderen Konfigurationseinstellungen. Eine Verschlüsselung wird nicht angewendet.

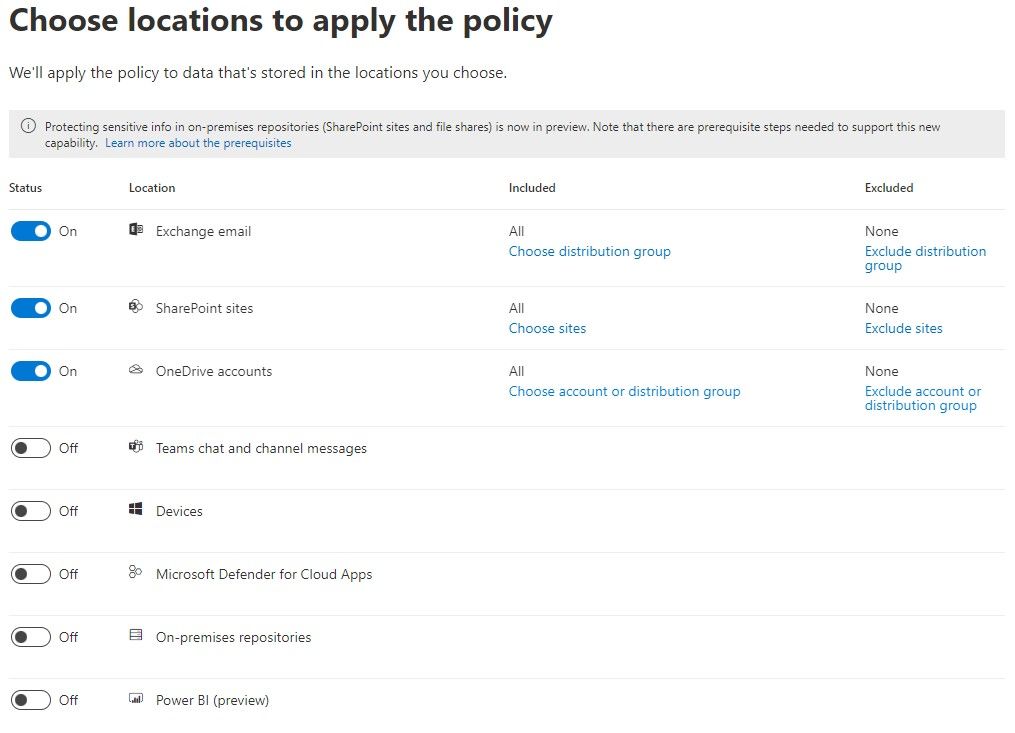

3. Microsoft Purview: Erstellung einer DLP Policy für das Label „Top Secret“

Data Loss Prevention Policies werden ebenfalls über das Microsoft Purview Portal verwaltet:

Data loss prevention – Microsoft 365 compliance

DLP Policies können für vielfältige Einsatzszenarien konfiguriert werden. Die Auswahlmöglichkeiten für die Konfiguration variieren je nach gewähltem Workload. In unserem Beispiel soll verhindert werden, dass Dokumente mit dem Label „Top Secret“ mit externen Personen außerhalb des Unternehmens geteilt werden. Diese Konfiguration ist für folgende Workloads möglich:

- Exchange E-Mail

- SharePoint Sites

- OneDrive Accounts

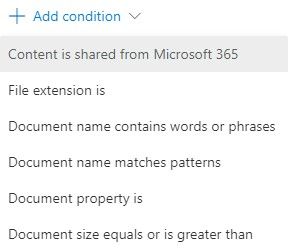

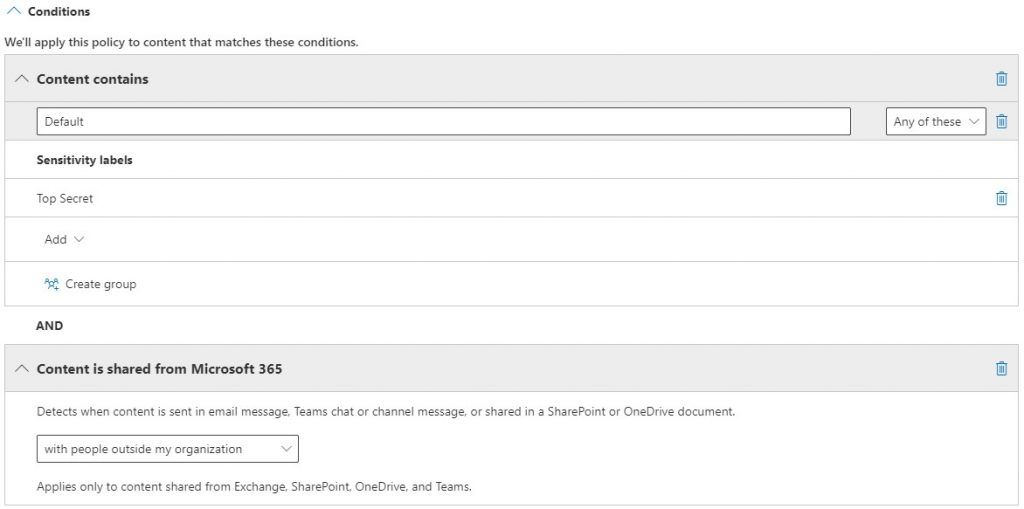

Beispiel: Für unsere DLP Policy benötigen wir zwei Bedingungen („Conditions“):

- Content is shared from Microsoft 365

- Document Property is

Wählt man zusätzlich zu Exchange, SharePoint und OneDrive auch Teams und Devices aus, so verringern sich die Auswahlmöglichkeiten erheblich. Die für unser Beispiel notwendigen Conditions fehlen.

Wenn wir also die richtigen Workloads ausgewählt haben, können wir die DLP Policy wie folgt konfigurieren:

Condition1: Content contains –> Sensitivity Label –> Top Secret

AND

Condition2: Content is shared from Microsoft 365 –> with People outside my organization

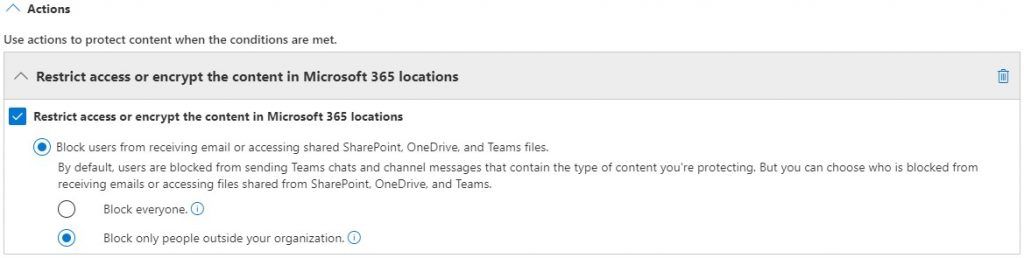

Nachdem die Bedingungen für die DLP Policy definiert sind, kann nun die Action (Maßnahme) bestimmt werden:

Actions: Restrict access or encrypt the content in Microsoft 365 locations –> Block only people outside your organization

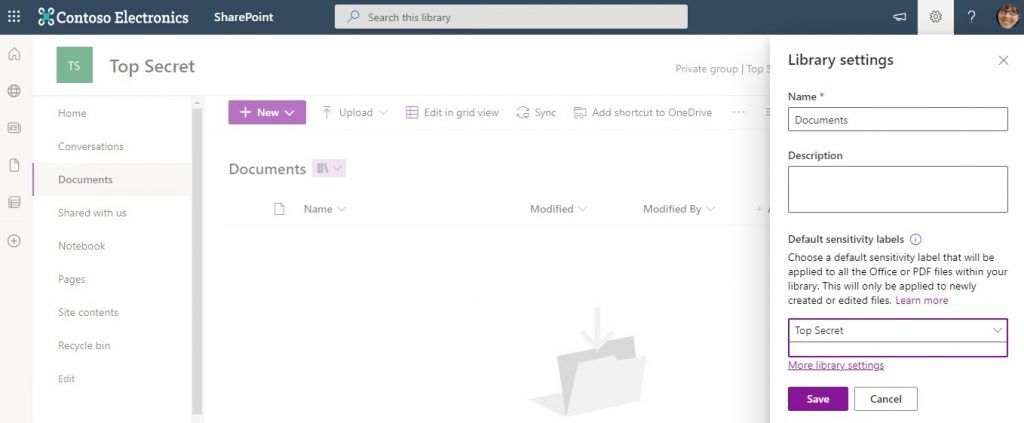

4. SharePoint Online: Zuweisung des Labels auf eine Document Library

Nach der Aktivierung der Labeling-Unterstützung für SharePoint Online und der Erstellung des Labels im Purview-Portal dauert es einige Zeit, bis das Label in SharePoint zur Auswahl bereitsteht. Die Zuweisung des Labels zur Document Library erfolgt in den Library Settings.

Achtung: Der Dialog „Create a team site“ enthält ebenfalls ein Auswahlfeld „Sensitivity“. Dies weist allerdings das Label der M365 Group zu und nicht der Document Library. Ob diese beiden Funktionen in der endgültigen Version miteinander verknüpft werden, ist noch nicht bekannt. Weitere Informationen zu M365 Groups und Sensitivity Labels finden Sie in einem älteren Artikel:

https://focus.sva.de/m365-information-protection-sensitivity-labels-und-teams/

Zuweisung des Labels zu einer Document Library:

Settings (Zahnrad) –> Library Settings –> Default sensitivity labels –> Top Secret

Wie sieht die Nutzung für den Anwender aus?

Test: Automatische Zuweisung des Labels

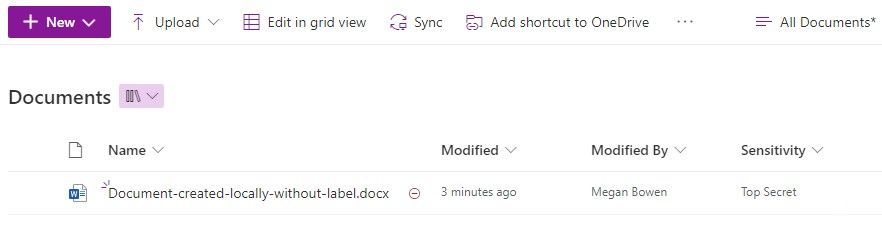

Die Document Library der SPO Site “Top Secret” wird auf einen Test-Client synchronisiert. Zum Test wurde im Windows Explorer ein neues Word-Dokument mit dem Namen “Document-created-locally-without-label.docx” erstellt. Dieses Dokument ist nicht klassifiziert. Der OneDrive Sync Client lädt nun das Dokument in die SPO Document Library hoch. Dort weist SharePoint dem Dokument automatisch das Label zu. Darüber hinaus erhält die Library-Ansicht die zusätzliche Spalte „Sensitivity“. Dort erkennt man die Zuweisung des Labels: „Top Secret“.

Test: Wirkung der DLP Policy in Outlook und SharePoint

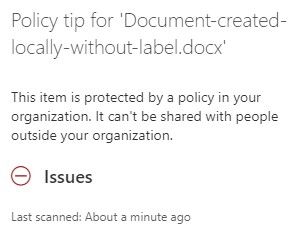

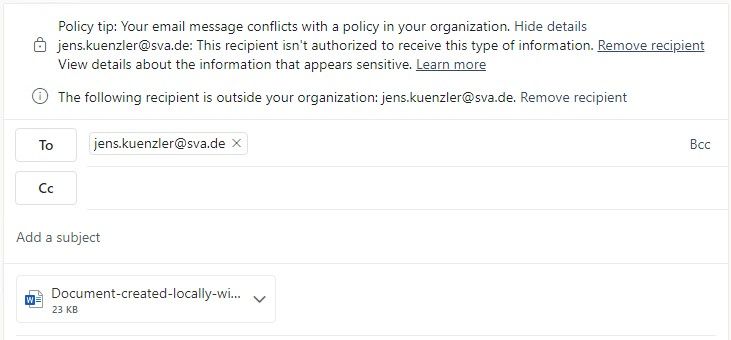

Wenn man Abbildung 9 genau betrachtet, sieht man neben dem Dateinamen einen kleinen roten Kreis mit einem Strich. Diese Markierung zeigt uns an, dass eine DLP Policy für dieses Dokument wirkt. Mit einem Klick auf den Kreis kann man nun den gesamten „Policy Tip“ anzeigen: „Das Dokument ist geschützt und darf nicht extern geteilt werden“

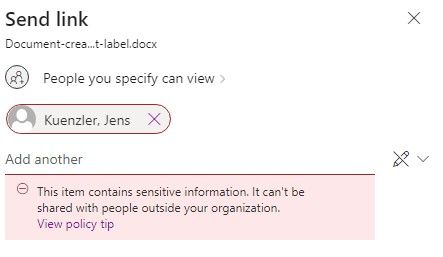

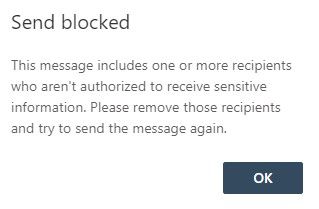

Wenn jemand nun versucht, das Dokument mit einem externen Account zu teilen, wird dies aktiv durch DLP verhindert.

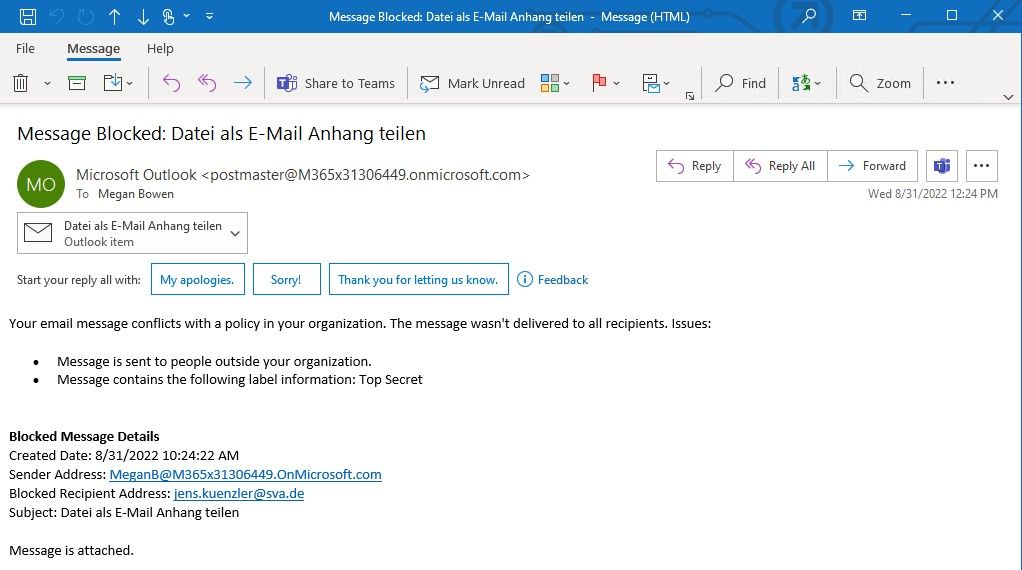

Wenn die Datei als E-Mail-Anhang versendet werden soll, so lässt einen die Outlook Desktop-App zunächst eine E-Mail verfassen und auch versenden. Der Exchange Transport Service verhindert jedoch den Versand und gibt dem Sender eine Meldung zurück.

Die Outlook Web-App erkennt den Konflikt mit der DLP Policy bereits vor dem Senden:

Lizenzierung

Die Frage der notwendigen Lizenzierung ist noch nicht endgültig geklärt. Automatisches Labeling mittels z.B. Machine Learning erfordert mindestens eine E5 Compliance Add-On Lizenz. Ob ein fest definiertes Label auf einer SharePoint Library als automatisches Labeling angesehen wird, bleibt abzuwarten. Aktuell ist zur Nutzung des Previews eine O365 E5 Lizenz erforderlich.

Links

M365 Roadmap: https://www.microsoft.com/en-us/microsoft-365/roadmap?featureid=85621

Offizielle DOCs Seite: https://docs.microsoft.com/en-us/microsoft-365/compliance/sensitivity-labels-sharepoint-default-label?view=o365-21vianet&branch=pr-en-us-12593

Tech Community Blog: https://techcommunity.microsoft.com/t5/security-compliance-and-identity/public-preview-default-label-for-a-document-library-in/ba-p/3585136

Fazit

Für mich persönlich war das Thema Data Loss Prevention (DLP) lange Zeit nur schwer greifbar. Microsoft hat DLP anhand von Beispielen mit Kreditkarten- oder Sozialversicherungsnummern dargestellt. Um das echte Tafelsilber eines Unternehmens zu schützen, hilft das allerdings nur bedingt. Ob das Tafelsilber mit M365 Sensitivity Labels und DLP Policies basierend auf Machine-Learning-Algorithmen sicher aufzufinden ist, bleibt abzuwarten.

Mit den Erweiterungen, die Microsoft veröffentlicht hat, ergibt sich jedoch ein neues Bild. Seit November 2021 können DLP Polices direkt auf Sensitivity Labels reagieren (Sensitivity label-aware DLP policies) und ab voraussichtlich Oktober 2022 können SharePoint Libraries ein Default Sensitivity Label anwenden (Default label for a document library in SharePoint Online). Die Kombination dieser beiden Funktionen eröffnet neue Anwendungsszenarien und das Thema Data Loss Prevention wird praxistauglicher.

Jens Künzler

Jens Künzler