Dieser Beitrag wirft einen Blick auf IBM Storage Defender und dessen Möglichkeiten und Potenzial im Bereich Datenschutz und Resilienz. Wie sich in zahlreichen Kundengesprächen gezeigt hat, besteht noch einige Verwirrung über den Einsatz und Nutzungswert von IBM Storage Defender. Im Folgenden wollen wir auf wichtige näher Aspekte eingehen und somit “Licht ins Dunkel bringen”.

Beginnen wir mit einem kurzen Überblick über das Thema Datensicherung und der sich daraus aufbauenden Strategie von IBM.

Die Rolle der Datensicherung und zukünftige Entwicklungen

Im Kern geht es beim Backup darum, zeitpunktbezogene Kopien von Produktionsdaten an einem sicheren Ort zu speichern, die im Krisenfall – z. B. nach einer Cyberattacke – wiederhergestellt werden können. Während diese grundlegende Funktion weiterhin entscheidend ist, nutzen viele Anbieter mittlerweile die Backup-Daten für zusätzliche Zwecke, insbesondere zur Cybersicherheitsabwehr und für automatische Wiederherstellungsverfahren. Auch Datenklassifizierungen, Analysen und KI-unterstützte Operationen nehmen zu und ermöglichen es Organisationen, einen größeren Nutzen aus den Backup-Daten zu ziehen.

Bedrohungserkennung: Ist es sinnvoll, in Backup-Daten nach Bedrohungen zu suchen?

Backup-Daten werden oft als wertvolle Ressource zur Bedrohungserkennung angesehen. Es gibt einige Hersteller am Markt, die Tools anbieten, um Bedrohungen anhand dieser Backup-Daten zu erkennen. Dies erscheint auf den ersten Blick sinnvoll, da diese Daten zentralisiert abgelegt sind und Backup-Hardware oft außerhalb der Sicherungsfenster Ressourcen zur Verfügung hat, welche dann zum Scannen verwendet werden können.

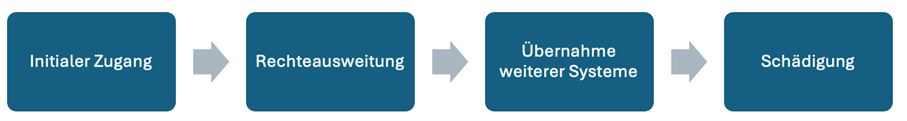

Aber ist dieser Ansatz wirklich sinnvoll, um Cyberbedrohungen in Echtzeit zu erkennen? Lassen Sie uns dies anhand einer vereinfachten Cyberangriffskette analysieren:

Ablauf eines Angriffs:

Werkzeuge wie Firewalls, EDR/XDR, MFA und SIEM/SOAR-Lösungen werden typischerweise eingesetzt, um bösartige Aktivitäten in den ersten drei Phasen zu erkennen und zu verhindern. Idealerweise überwacht ein SOC (Security Operations Center) diese Werkzeuge rund um die Uhr.

Aber wenn ein Angreifer dennoch die letzte Phase, die Schädigungsphase, erreicht, könnte ein Scan der Backup-Daten den Angriff verhindern?

Beispielszenarien

- Verstoß bei Benutzeranmeldeinformationen:

Angenommen ein Angreifer verschafft sich durch Phishing Zugang und beginnt, Daten im Netzwerk zu sammeln. SIEM-Systeme mit Benutzerverhaltensanalysen (UBA) könnten ungewöhnliche Aktivitäten erkennen, aber das Scannen von Backup-Daten, die oft 24 Stunden alt sind, würde diese Echtzeitaktionen wahrscheinlich verpassen. - Malware-Deployment:

Angreifer verwenden oft Software, um Netzwerke zu sondieren oder Passwörter zu knacken. Diese Software läuft jedoch typischerweise nur vorübergehend, um eine Erkennung zu vermeiden und ist möglicherweise nicht in den Backup-Ddaten vorhanden. Und selbst wenn die Malware identifiziert wird, könnte der Schaden bereits angerichtet sein, bevor sie in einem Backup entdeckt wird. - Schädigungsphase:

Wenn ein Angreifer die Schädigungsphase erreicht, wird er sofort zerstörerische Software starten, wodurch weitere Backups dieser Systeme oft irrelevant werden. Dazu würde der Angriff sich bereits durch den Ausfall der Systeme bemerkbar machen.

Zwischenfazit

Bedrohungserkennung mit Hilfe von Backup-Daten ist sowohl herausfordernd als auch in den meisten Fällen zu spät. Angreifer bewegen sich schnell, strategisch und hinterlassen oft keine Spuren.

Daher ist es trügerisch, sich allein auf das Scannen von Backups zur frühen Bedrohungserkennung zu verlassen. Es ist jedoch möglich und machbar, Backup-Daten auf Malware oder andere unerwünschte Software zu scannen, um die gesamte Sicherheitslage zu verbessern.

Forensik nach einem Angriff: Können Backups helfen?

Forensik ist nach einem Angriff unerlässlich, insbesondere wenn primäre Systeme kompromittiert sind. In einigen Fällen können Backup-Daten wertvolle Einblicke bieten, wenn Produktionsumgebungen zerstört wurden. Die wiederhergestellten Backup-Daten können unterstützen, Angriffsmuster aufzudecken, obwohl die Identifizierung von Hintertüren und Angriffsvektoren nur anhand der Backup-Daten zeitaufwendig und oft unvollständig ist. In der Praxis entscheiden sich deswegen die meisten Organisationen dafür, ihre Produktionsumgebungen neu aufzubauen und nur Anwendungsdaten wiederherzustellen, anstatt sich auf eine forensische Tiefenanalyse zur Bereinigung von Backup-Daten zu verlassen.

Datenklassifizierung und Analysen: Backup-Daten vs. Live-Daten

Daten aus Backups können theoretisch die Klassifizierung und Analysen unterstützen, aber die Durchführung dieser Funktionen an Live-Daten ist in der Regel effektiver. Backup-Daten sind daher oft die zweitbeste Quelle für Datenanalysen, Live-Daten sind aktueller, haben meist relevantere Informationen und sollten somit die erste Anlaufstelle für Datenanalysen sein.

Warum fügen Backup-Anbieter diese Funktionen hinzu?

Viele Anbieter integrieren Bedrohungserkennungs- und Analysefunktionen in ihre Backup-Produkte. Diese Produkterweiterungen werden oft durch den Wettbewerb angetrieben. Mehr Funktionen anzubieten, zieht eine breitere Kundenbasis an und verspricht „schlüsselfertige“ Lösungen. Für einige Kunden kann dies komplexe Cybersicherheits- und Datenmanagement-Anforderungen vereinfachen und den Implementierungsaufwand verringern.

Die Position von IBM und umfassendere Fähigkeiten

IBMs Backup-Lösungen scheinen im Vergleich weniger funktionsreich zu sein. Sie bieten keine All-in-One-Lösungen für Cyberabwehr und Datenklassifizierung. Einige argumentieren, dass dies darauf hindeutet, dass IBM zurückfällt, insbesondere da der Marktanteil des Herstellers im Bereich Datenschutz in den letzten Jahren zurückgegangen ist. Das einst führende IBM Storage Protect hat beispielsweise weniger Updates erhalten, zudem wurde Storage Protect Plus nun eingestellt. Infolgedessen ist IBM im Gartner Magic Quadrant für Datenschutz vom „Leader“ zum „Visionary“ abgestiegen.

IBM hat jedoch eine breitere Strategie, die leicht übersehen werden kann. Über Backup-Lösungen hinaus bietet IBM spezialisierte Werkzeuge für KI-gesteuerte Bedrohungserkennung und Datenklassifizierung. Bereiche, in denen Produkte wie WatsonX, QRadar und Guardium glänzen. Tatsächlich deckt das breitere Portfolio von IBM Bereiche ab, in denen Wettbewerber aus dem Backup-Umfeld gerade erst anfangen zu expandieren, wodurch IBM in diesen Bereichen einen potenziellen Vorteil erhat.

IBM Storage Defender: Ein Weg nach vorne

Um seinen Backup-Portfolio zu modernisieren, hat IBM der Storage Defender in Zusammenarbeit mit Cohesity entwickelt. IBM Storage Defender Data Protect ist als Ersatz für Storage Protect Plus konzipiert und bietet eine attraktive Lösung für Kunden, die eine schnelle Modernisierung suchen. Storage Defender umfasst auch den Data Resiliency Service (DRS), der als schlankes SIEM/SOAR mit Fokus auf schnelle Schadensbegrenzung während eines Angriffs fungiert.

Das Ziel von Defender ist es, die Schädigungsphase frühzeitig zu erkennen und negative Folgen zu minimieren, während die Bedrohungserkennung und Datenklassifizierung den anderen spezialisierten Werkzeugen von IBM überlassen werden. Durch diesen Fokus auf schnelle Schadensbegrenzung entsteht eine ausgewogene, skalierbare Lösung welche Cybersicherheitsbedürfnisse ergänzt, anstatt bestehende Lösungen zu duplizieren.

Ausblick für IBM und Storage Defender

IBM hat den Erfolg von Storage Defender zu einer strategischen Priorität erklärt und Ressourcen und Entwicklung hochgefahren, um Defender als leistungsstarke Backup- und Resilienz-Lösung zu positionieren. Mit der etablierten Expertise in KI, Sicherheit und Datenklassifizierung könnte Storage Defender eine attraktive Option für Kunden werden, die fortschrittlichen Datensicherheit wünschen, ohne auf spezialisierte Cybersecurity-Lösungen zu verzichten.

Fazit

Zusammenfassend lässt sich sagen, dass die Backup-Lösungen von IBM zwar mit Herausforderungen konfrontiert waren, Storage Defender jedoch eine neue Richtung eingeschlagen hat, welche die Stärken von IBM in der breiteren Cybersecurity-Landschaft ausspielt. Mit einem neuen Fokus auf Integration und Spezialisierung ist IBM auf dem Weg, im Markt zu konkurrieren, indem mehr als nur Backup-Lösungen geboten werden – denn der Hersteller liefert Produkte für Datenresilienz auf allen Ebenen.

In meinem nächsten Artikel werde ich detaillierter auf die technischen Fähigkeiten von Storage Defender eingehen.