Mit dem AzureAD Hybrid Join werden Windows 10 Clients, welche Mitglied in einer OnPrem Active Directory Domain sind, automatisch Mitglied (Join) in AzureAD. Dies ermöglicht eine Verwaltung von Windows 10 Clients im M365 Endpoint Management (Intune). Die Registrierung in Intune (enrollment) kann wiederum als Bedingung für den Zugriff auf M365 Dienste definiert werden, sodass nur noch Intune verwaltete / compliant Geräte Zugriff bekommen. Der AzureAD Hybrid Join ermöglicht somit ein automatisches Enrollment nach AzureAD/Intune, um Windows 10 Clients, welche Mitglied der OnPrem AD Domain sind, den sicheren Zugriff auf M365 Dienste zu ermöglichen. Ohne AzurAD Hybrid Join müssten die Windows 10 Geräte einzeln und manuell mit AzureAD und Intune verbunden werden.

Wie läuft ein AAD Hybrid Join ab?

Der Prozess eines AAD Hybrid Join für Windows 10 Geräte läuft meistens im Hintergrund ab. Wenn es jedoch Probleme im Ablauf gibt, stellt sich schnell die Frage, was im Detail geschieht. Die einzelnen Schritte werden im Folgenden detailliert erläutert.

Ablauf AzureAD Hybrid Join

Prolog

Durch die Nutzung von Cloud Services ändert sich der Security Focus. Eine Abschottung der OnPrem-Infrastruktur mit Firewalls schützt nicht vor Angriffen auf Cloud Services. Daher rückt die Identität des Nutzers und das genutzte Endgerät stark in den Fokus der Sicherheit. Wird die Identität des Nutzers kompromittiert, so steht dem Angreifer der Zugriff auf Cloud-Dienste offen. Neben dem Schutz der Identität / des Cloud Kontos, sollte ein Augenmerk auf die Endgeräte gelegt werden. Ist der Zugriff von jedem beliebigen Endgerät gestattet oder müssen hier gewisse Standards eingehalten werden? Stichwort: Compliance Policies.

Microsoft bietet hier zwei Produkte, welche im miteinander die Sicherheit wesentlich erhöhen können:

Microsoft Endpoint Manager (Intune) und Conditional Access

Intune ermöglicht die Registrierung von Endgeräten (enrollment). Registrierte Endgeräte werden geprüft, ob sie den Compliance Policies entsprechen (z.B. Bitlocker Verschlüsselung, Secure Boot, Virenscanner, usw.) und bekommen einen „Compliant Stempel“. Conditional Access kann wiederum den „Compliant Stempel“ als Voraussetzung definieren, um den Zugriff auf M365Services zu ermöglichen. Kein Compliant Device – kein Zugriff.

Im Unternehmenskontext stellt sich nun die Frage, wie die im Einsatz befindlichen Windows 10 Computer den Weg zu Intune finden – was uns zum eigentlichen Thema des Beitrags führt. Konzentrieren wir uns auf die Windows 10 Plattform – iOS, iPadOS, MacOS und Android sind hier kein Thema.

Damit ein Endgerät in Intune registriert / enrolled werden kann, muss es zunächst in AzureAD bekannt gemacht werden. Dies kann auf 3 verschiedene Arten geschehen:

| Join Type | Bedingung | Trigger |

| AzureAD Registered | Windows 10 – Domain Membership spielt keine Rolle | User driven |

| AzureAD Joined | Windows 10 – nicht für OnPrem AD Member | User driven |

| AzureAD Hybrid Joined | Windows 10 – nur für OnPrem AD Member | Automated |

Nur der „AzureAD Hybrid Join“ kann über einen Prozess automatisiert erfolgen. Wie dieser Prozess im Detail abläuft, werden wir uns nun genau ansehen.

Der gesamte Ablauf sieht stark verkürzt so aus:

- Windows 10 PC ist Mitglied der OnPrem AD Domain

- AzureAD Hybrid Join wird durchgeführt

- Intune Enrollment erfolgt

- Intune erteilt „Compliance Stempel“

- Conditional Access prüft „Compliance Stempel“ und gewährt Zugriff

AzureAD Hybrid Join aktivieren

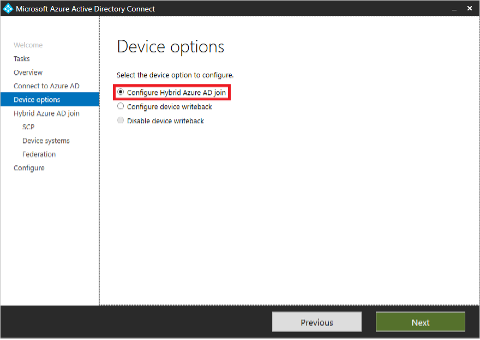

Aktiviert wird der Hybrid Join über den AzureAD Connect Wizard.

Die Aktivierung erstellt einen Service Connection Point (SCP) in der Configuration Partition des OnPrem AD Forests.

CN=Configuration,DC=contoso,DC=com > CN=Services > CN=Device Registration Configuration

AzureAD Connect Wizard: Aktivierung Hybrid Join

Kontrollierter Hybrid Join

Dieser SCP wird von Windows 10 Clients automatisch ausgewertet und führt dazu, dass alle Windows 10 Clients automatisch einen Hybrid Join ausführen. Will man diesen Prozess kontrollieren, so kann man den SCP leeren und die Einstellung per Group Policy an die Clients verteilen.

Der SCP enthält Informationen über den Ziel-Tenant, mit dem sich der Client verbinden soll.

Diese Informationen können gezielt per GPO zugewiesen werden, indem ein Registry Key gesetzt wird

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\CDJ\AAD

- TenantId

- TenantName

Trigger Hybrid Join

Ausgelöst wird der Hybrid Join durch einen Scheduled Task, welcher beim Starten von Windows 10 und beim Login eines Benutzers ausgelöst wird.

- Scheduled Tasks\Microsoft\Windows\Workplace Join\Automatic-Device-Join

Dieser Tasks sucht den SCP entweder in der Configuration Partition des OnPrem AD Forests oder in der lokalen Registry des Clients (HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\CDJ\AAD).

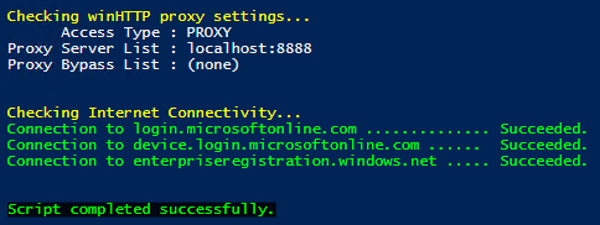

Mit der Information TenantID und TenantName prüft der Client nun, ob die Angaben valide sind. Damit diese Prüfung erfolgen kann, muss der Client folgende URLs erreichen können:

- https://login.microsoftonline.com

- https://device.login.microsoftonline.com

- https://enterpriseregistration.windows.net

Mit diesem PowerShell Skript kann die Client-Konnektivität geprüft werden:

Ausgabe des PowerShell Skripts zur Prüfung der Azure-Verbindung

Scheduled Task ist deaktiviert?

In bisher noch nicht genauer geklärten Fällen kann es vorkommen, dass der Scheduled Task deaktiviert ist. Per GPO kann der Task jedoch aktiviert werden. Dies ist selten notwendig, sollte jedoch geprüft werden.

AzureAD Connect Filter Rule

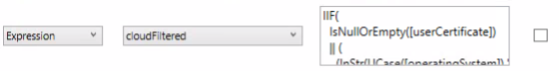

Mit der AzureAD Connect Version 1.1.553 wurde eine zusätzliche Filter Rule für Computer Objects hinzugefügt.

- In from AD – Computer Join, Precedence 158

Ein Computer Objekt wird nach AAD synchronisiert, wenn das Attribute „userCertificate“ des Computer Objekts in der OnPrem AD Domain einen Wert enthält. Hier schließt sich der Kreis, denn das Computer Attribute „userCertificate“ wird durch den Scheduled Task Prozess „Automatic-Device-Join“ geschrieben, wenn der Azure Tenant aufgrund der im SCP hinterlegten Informationen erreicht wurde. Wird der Tenant nicht erreicht, vielleicht aufgrund unpassender Firewall-Regeln, so wird das Attribut nicht geschrieben und die Synchronisation des Computerobjekts bleibt aus. Nicht zu vergessen – die OU, in welcher die Computer Objekte sich befinden, muss im Sync Scope sein.

Inbound Synchronization Rule in AzureAD Connect

Intune Enrollment

Nachdem der Client erfolgreich AzureAD Hybrid Joined wurde, kann er nun Intune Enrolled werden. Dies wird ebenfalls per GPO forciert.

- Computer Configuration > Policies > Administrative Templates > Windows Components > MDM

- Enable automatic MDM enrollment using default Azure AD credentials

Conditional Access Policy

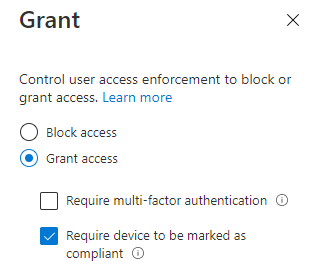

Mit einer Conditional Access Policy kann ein Intune Enrolled und Compliant Device als Bedingung für den Zugriff auf M365 Dienste definiert werden. Die Option „Require device to be marked as compliant“ im “Grant” Dialog einer Conditional Access Policy, aktiviert diese Funktion.

Konfiguration einer Conditional Access Policy

Prozess zusammengefasst

- Aktivierung AzureAD Hybrid Join über den AzureAD Connect Wizard

- SCP Informationen gezielt an Clients per GPO verteilen – falls gewünscht

- Scheduled Task wird beim Reboot oder Login ausgelöst

- Task liest Tetant Informationen aus SCP / Registry und prüft Tenant Verbindung

- Wenn die Verbindung erfolgreich war, wird das Computer Objekt Attribute „userCertificate“ geschrieben

- Attribute „userCertificate“ erfüllt die Sync Rule von AzureAD Connect

- Computer Objekt OU ist im Sync Scope von AAD Connect

- Computer Objekt ist in AzureAD angelegt

- Beim nächsten Login/Reboot wird der Scheduled Task erneut gestartet und vollendet die Registrierung

Troubleshooting

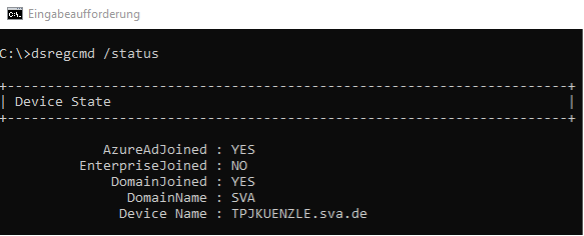

Mit dem Befehl DSREGCMD / STATUS kann der Status überprüft werden. Ein erfolgreich verbundener / AzureAD hybrid Joined Windows 10 Client meldet sich mit dem folgenden Status:

- AzureAdJoined=Yes

- DomainJoined=Yes

Sollte der Join nicht gelingen, so gibt die Ausgabe von DSREGCMD meist erste Anhaltspunkte zur Fehlersuche.

Ausgabe von DSREGCMD

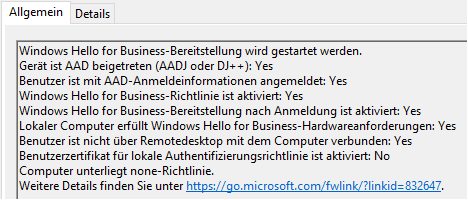

EVENTLOG

Das Eventlog Anwendungs- und Dienstprotokolle\Microsoft\Windows\User Device Registration zeigt das Ergebnis des Joins an und gibt Hinweise zu den einzelnen Schritten. Es zeigt, welche Schritte erfolgreich waren und wo der Prozess auf einen Fehler gelaufen ist.

Windows Eventlog-Meldung nach erfolgreichen Hybrid Join

Mit Hilfe der Eventlog Meldungen kann dieser Microsoft Artikel bei der Fehlersuche hilfreich sein.

Fazit

Genauer betrachtet stellt sich der Prozess eines AzureAD Hybrid Join als etwas komplexer heraus als vielleicht zunächst angenommen. Verfolgt man den Prozess jedoch Schritt für Schritt, so lassen sich die Hindernisse meist aus dem Weg räumen und der Hybrid Join gelingt. Zur Erhöhung der Sicherheit für den Zugriff auf M365 Cloud Dienste ist die Kombination von Hybrid Join, Intune Enrollment und Conditional Access Polices sicherlich ein wesentlicher Baustein.

Jens Künzler

Jens Künzler