Eine gewachsene IT-Infrastruktur ist wie eine Werkstatt: In der einen ist es aufgeräumt und alles ist am rechten Platz, in einer anderen ist eine längere Suche erforderlich. Auch wenn es um die Analyse der Verzeichnis- oder Dateiberechtigungen einzelner User geht, kann diese Anforderung oftmals nicht zeitnah und verständlich geleistet werden. Diese stehen insbesondere dann im Fokus, wenn ein Datenschutzvorfall aufgrund eines unautorisierten Zugriffs erfolgte.

Die Ausgangslage

Ob in der Cloud oder im klassischen Rechenzentrum: jede IT-Abteilung muss dafür Sorge tragen, dass die sensiblen Daten gegenüber unberechtigtem Zugriff geschützt sind. Klassisch erfolgt dies über die Berechtigungsvergabe – sowohl in Dateisystemen, Dokumentenverwaltungen als auch Mail-Datenbanken. Die Mittel dazu sind unterschiedlich. Am häufigsten werden jedoch immer noch traditionell Berechtigungsgruppen des Verzeichnisdienstes eingesetzt.

Nun ist es allerdings auch so, dass die Anforderungen an sicherheitsrelevanten Themen und somit auch an Berechtigungsdokumentationen, stetig zunehmen. Die Gründe hierfür sind meistens die Vorgaben aus ISMS, ISO, TISAX oder gar KRITIS. Doch wer ist zuständig, wer sollte kontrollieren und vor allem wie kann ich die bestehenden Berechtigungen ermitteln, dokumentieren und reporten? Ich möchte ein Beispiel aus der Berufspraxis nutzen, um die Sensibilität des Themas zu demonstrieren. Dazu soll dieses Szenario inkonsequenter Berechtigungsvergabe und die daraus entstehende Konsequenz dienen:

Auszubildende durchlaufen in ihrer Ausbildung mehrere Abteilungen. Regelmäßig wechseln sie von einem Aufgabengebiet zur nächsten. Jede Abteilungsleitung bittet deshalb in irgendeiner Form die IT-Abteilung um die Zuweisung der Azubis in das entsprechende fachliche Team, damit sie bestimmte Aufgaben durchführen können. So weit, so gut. Alles läuft, die Azubis machen ihren Job. In der nächsten Abteilung beginnt dann das gleiche Spiel von vorne.

Nun sind die Azubis im letzten Lehrjahr und haben alle Abteilungen durchlaufen. Können Sie sich vorstellen, dass er jetzt nahezu mehr Berechtigungen hat als Manager oder IT-Administratoren? Warum? Ganz einfach: keiner der Zuständigen, in dem Falle die einzelnen Abteilungsleitungen, haben daran gedacht, den jeweiligen Zugriff wieder entfernen zu lassen!

Über den Hintergrund und dessen Ursache

Das Beispiel ist fiktiv, aber dennoch gelebte Praxis. Die Gründe hierfür sind sehr vielfältig und reichen von unklaren nicht festgelegten Vorgaben über Unwissenheit bis hin zu viel zu großem Vertrauen. Wir wissen mittlerweile eines: Die schwersten Fälle von Datenschutzverletzungen oder sicherheitsrelevanten Vorfällen entstehen nicht durch Externe.

Die Aufgabe ist nun im ersten Schritt, die Zuständigkeit des Zugriffes an den fachlichen Zuständigen zu übertragen. Das wäre dann im fiktiven Beispiel die jeweilige Abteilungsleitung.

Um eine ordnungsgemäße Zugriffsverwaltung (Access Rights Control) im Unternehmen umzusetzen, sind sowohl Berechtigungskonzepte als auch etablierte Prozesswege notwendig. Beide sollten so gestaltet und ausformuliert sein, dass sie auch von Personen außerhalb der IT verstanden werden können.

Access Rights Control – Gedanken zur Lösungsfindung

Wenn in einem Unternehmen saubere Prozesse festgelegt sind, ist dies eine sehr gute Ausgangslage. Ob und in welcher Form diese existieren, hängt häufig von der Branche und vor allem der Größe des Unternehmens ab. Die Umsetzung des Prozesses erfordert dann jedoch die entsprechenden Werkzeuge sowie Möglichkeiten der Kontrolle und Auswertung.

Softwarelösungen zur Umsetzung von „Access Rights Control“

Beim Einsatz einer Softwarelösung sollte man zwei mögliche Richtungen betrachten:

- Aktives Berechtigungsmanagement

- Passives Überwachen von Berechtigungen

Sowohl gemeinsam, aber auch einzeln betrachtet bieten die beiden Möglichkeiten einen massiven Vorteil im Hinblick auf die Ausgangslage, weil eine Kontrolle bestehender Berechtigungen als Mindestvorteil etabliert wird. So kann z.B. der administrative Aufwand innerhalb der IT deutlich reduziert, aber auch fehlerhafte Berechtigungen erkannt und dokumentiert werden.

1. Lehn dich zurück, die Software macht es für dich

Es gibt am Markt seit vielen Jahren Produkte, die eine Berechtigungsvergabe automatisiert steuern und überwachen. Somit ist eine aktive “Access Rights Control” möglich. Da die Produkte der Gruppe aktiver Managementanwendungen angehören, ist jedoch ein höheres Investment notwendig als es bei passiven verlangt wird. Dies verhindert aufgrund nötiger Beschaffungsprozesse häufig einen zeitnahen Einsatz. Hier gibt es am Softwaremarkt einige etablierte Lösungen. Ziel dieser Lösungen ist es, die Berechtigungssteuerung den Personen zu überlassen, die die Hoheit über die Daten besitzen. Dieses Vorgehen entspricht dem „Ownership-Prinzip“.

2. Du machst das schon, aber behältst den Durchblick

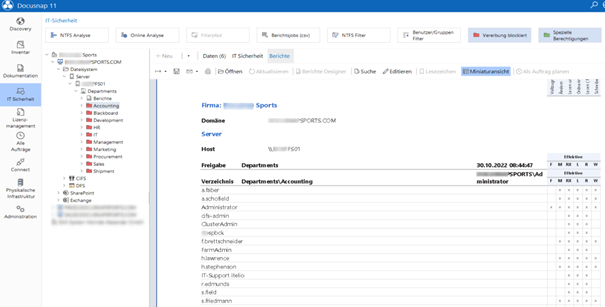

Den meisten Kunden genügt es, wenn in regelmäßigen Abständen die Berechtigungssituation automatisiert dokumentiert wird. Wenn dann noch automatisch ein Bericht an die entsprechenden Verantwortlichen generiert wird, hat man eigentlich die beste Ausgangslage zur Prüfung und Dokumentation von Berechtigungen geschaffen.

Mehr noch: Zu wissen, warum Auszubildende beispielsweise ein ganz bestimmtes Dokument löschen könn(t)en oder worauf sie insgesamt Zugriff haben, sind Fragestellungen aus dem Alltag von Administrator:innen.

Sobald der Bericht einer zuständigen Person transparent mitteilt, welche User Zugriff haben und welcher Art dieser Zugriff ist, wird der Berechtigungs-Vergabeprozess zum Selbstläufer: Jede:r will ihn haben! Hierzu gibt es am Softwaremarkt verschiedene etablierte Produkte, eine davon ist Docusnap.

Zum Schluss die Erkenntnis

Es ist möglich, Zugriffsberechtigungen (mittels Access Rights Control) granular und detailliert zu steuern bzw. zu kontrollieren. Dem Management, Auditor:innen und Behörden können erforderliche Nachweise ohne lange Recherche und Erstellung zur Verfügung gestellt werden. Und wir behalten selbst den Überblick!

Das Einzige, was dafür getan werden muss, ist die Nutzung der entsprechenden Werkzeuge und die richtige Beratung. Und auch das ist eigentlich nichts Neues.