Der nachfolgende Text richtet sich nicht an Experten des Themas Cybersicherheit, die sich bereits seit mehreren Jahren oder Jahrzehnten mit diesem Thema auseinandersetzen. Ziel des Artikels ist es eher, ein allgemeines Verständnis für die Notwendigkeit von Schutzmaßnahmen gegen Cyberangriffe auch bei denen zu schaffen, die sich bisher nur wenig oder gar nicht mit diesem Thema befasst haben. Aus diesem Grunde fokussiert der Text sich nicht auf technische Details, sondern soll einen Gesamtüberblick über die derzeitige Situation liefern.

Bedrohung durch Cyberangriffe

Die Digitalisierung ist ein Thema, das in den letzten 20 Jahren zunehmend an Bedeutung gewonnen hat. Nichtsdestotrotz lässt sich zusammenfassen, dass wir nicht wirklich vorangekommen sind. Europa, speziell Deutschland, Österreich und die Schweiz, zaudern im Gegensatz zu vielen anderen Länder der Welt. Es lässt sich erkennen, dass sogar einzelne technikaffine Benutzer:innen , Stakeholder, die mitreden und die Gesellschaft gestalten, bis hin zu führenden Personen der Gesellschaft, wie Politik-, Wirtschafts- und Industrievertreter, die Wichtigkeit und die essenzielle Rolle der Digitalisierung nicht verstanden haben. Dabei wurden soziale Themen, Arbeit, Wirtschaft, Lernen und Schule längst von technischen Plattformen unterlaufen. Kinder, die in den letzten 20 Jahren mit neuen Technologien aufgewachsen sind, haben aufgrund der Nutzung von Smartphones und Social Media ihr Verhalten geändert. Im Schatten dieser Entwicklung ist eine Bedrohung entstanden, die oftmals nicht erkannt wird. Solange der eigene Rechner funktioniert, stellen sich viele Menschen nicht die Frage, wem die eigenen Daten gehören. Es wird nicht erkannt, dass durch die Vernetzung und Digitalisierung ganze Gesellschaften zum Erliegen gebracht werden können, wenn die kritische Infrastruktur (KRITIS) angegriffen wird oder Wirtschafts- bzw. Industriespionage stattfindet.

In Deutschland und der ganzen Welt nehmen die Cyberangriffe zu. Dazu entstehen immer neue Methoden entstehen, mit denen Kriminelle versuchen, an Sicherheitsmaßnahmen vorbeizukommen1. Die Schäden, die dabei verursacht werden, sind nicht gerade klein und wachsen stetig an – auch im Bereich der kleinen und mittleren Unternehmen (KMU)2.

Steigende Cyberkriminalität erkennbar

Während der Corona-Pandemie haben viele Angestellte aus dem Home-Office heraus gearbeitet. Dies hat mit dazu geführt, dass Heimnetzwerke, eine Vielzahl von Endpoints und private Endgeräte abgesichert werden mussten.[3: vgl. itSMF] Kritische Sektoren wie Verkehr, Energie, Gesundheit und Finanzen, sind zunehmend von digitalen Technologien abhängig. Dies bietet Chancen, birgt jedoch für Wirtschaft und Gesellschaft gerade in Zeiten wie der COVID-19-Pandemie enorme Risiken. So lässt sich beispielsweise aufgrund der zunehmenden Digitalisierung im Zusammenhang mit der Covid-19-Pandemie eine steigende Anzahl an Cyberangriffen und Cyberkriminalität feststellen.4 Das World Economic Forum simulierte gemeinsam mit INTERPOL und BI.ZONE am 9. Juli 2021 eine weltweite Cyberattacke unter dem Namen „Cyber Polygon 2021“. Der Zweck der Simulation war es, die Sicherheit des in der Covid-19-Pandemie stark gestiegenen Datenverkehrs zu prüfen. Die Ziele des Projektes waren daher die Entwicklung von Abwehrfähigkeiten, die Erweiterung des praktischen Wissens, die Einbindung des Managements in den Cybersicherheitsdialog und die Sensibilisierung der Öffentlichkeit für die digitale Sicherheit.5 Der Ansicht von Expert:innen nach sollten IT-Infrastrukturen in Anlehnung an die Erkenntnisse der Covid-19-Pandemie so aufgebaut sein, dass diese von Haus aus über „digitale Antikörper“ verfügen. Dies führe dazu, dass die Geschäftskontinuität erhalten bliebe. Ein einzelner Ausfallpunkt in nur einer Organisation kann zu einer systematischen Katastrophe mit Auswirkungen auf die gesamte Weltwirtschaft führen6. 2021 warnte sogar das Federal Bureau of Investigation (FBI) davor, dass landwirtschaftliche Genossenschaften während kritischer Pflanz- und Erntezeiten verstärkt von Ransomware-Angriffen getroffen werden könnten . Die dadurch entstehenden Störungen und finanziellen Verluste würden daraufhin die Lebensmittelversorgungsketten negativ beeinflussen7. An dieser Stelle soll auf den „Maßnahmenkatalog Ransomware“ des BSI verwiesen werden. Dieser dient zur Vorbereitung auf einen Ransomware-Angriff und stellt notwendige präventive Grundlagen vor8.

Aus einer Cybersicherheitsstudie von Accenture geht hervor, dass mehr als die Hälfte der großen Unternehmen weltweit nicht in der Lage sind, Cyberangriffe schnell zu identifizieren, ihnen wirksam entgegenzuwirken oder ihre Auswirkungen kurzfristig zu begrenzen[9: vgl. State of Cybersecurity Resilience 2021]. Dabei räumen Führungskräfte der Thematik Cybersicherheit mehr und mehr Stellenwert ein. Trotz des erhöhten Budgets für Internetsicherheit[10: vgl. itSMF].

Angreifer werden zunehmend einfallsreicher

Aus der Accenture-Studie geht zudem hervor, dass Angreifer zunehmend einfallsreicher werden und neue Wege für ihre Attacken finden. Ein wesentlicher Grund ist häufig, dass Unternehmen zu sehr auf das eigene Kerngeschäft fokussiert sind. Es wird daher immer wichtiger, das Thema Cybersicherheit von Beginn an in die unternehmerische Tätigkeit einfließen zu lassen[11: vgl. itSMF].

Die genannte Studie führt ebenfalls auf, dass Cybersicherheitsmaßnahmen nicht nur innerhalb des eigenen Unternehmens durchgeführt, sondern auch das Umfeld mit einbezogen werden sollte. So können Unternehmen auch indirekte Schäden verhindern, wenn der Angriff auf ihre Lieferketten abzielt[12: vgl. itSMF]. Investitionen in Cybersicherheit sollten darüber hinaus immer mit den Geschäftsprozessen des Unternehmens abgeglichen werden. Statt diese lediglich auf einzelne Bereiche im Unternehmen auszurichten, sollte ein 360-Grad-Blick auf die Geschäftsrisiken und -prioritäten etabliert werden[13: vgl. itSMF].

Einige Unternehmen haben es trotz der schwierigen Umstände geschafft, eine hohe Cyber-Resilienz zu entwickeln. Diese befinden sich zum Großteil in den Vereinigten Staaten, Japan, Großbritannien und Deutschland. Vor allem Versicherungen, Telekommunikations- und Hightech-Unternehmen sowie der Einzelhandel sind basierend auf diesen Daten Vorreiter in der Cybersicherheit[14: vgl. itSMF].

Einfluss des Service Managements auf die Cybersicherheit

Widerstandsfähigkeit gegen Angriffe entsteht durch die Architektur der Technologie, die Menschen im Unternehmen und letztlich durch die gelebten Prozesse. Service Management hilft mit robusten und unkomplizierten Prozessen dabei, Angreifern keine Schwachstellen im Zusammenspiel von Menschen und Prozessen zu bieten. Ebenso können etablierte Frameworks (ITIL, ISO 27001) hilfreich sein, indem sie einen festen, auf Erfahrungswerten basierenden Rahmen vorgeben. So beschreiben sie unter anderem detaillierte Anforderungen für die Einrichtung, Umsetzung, Aufrechterhaltung und fortlaufende Verbesserung des Informationssicherheitsmanagements. Zusätzlich werden hierbei Maßnahmen zur Minimierung von IT-Sicherheits- und Cyberrisiken beschrieben. Richtlinien und Prozesse sollten jedoch nicht als starres Korsett betrachtet, sondern an die Sicherheitsstrategie und die Bedrohungslage des Unternehmens angepasst werden[15: vgl. itSMF].

Als weiteres Framework kann das in Abb. 1 gezeigte „NIST Cybersecurity Framework Version 1.1“ herangezogen werden. Hierbei handelt es sich um eine Reihe von Richtlinien zur Minimierung organisatorischer Cybersicherheitsrisiken, die vom US National Institute of Standards and Technology (NIST) veröffentlicht wurden. Es beschreibt die Schritte „Identify“, „Protect“, „Detect“, „Respond“ und „Recover“, die an dieser Stelle nicht im Detail erläutert werden sollen. Wichtig ist jedoch anzumerken, dass das Thema „Respond“, die Entwicklung und Implementierung von geeigneten Maßnahmen, und das Thema „Recover“, die Wiederherstellung von Fähigkeiten und Diensten, von Mittelständischen Unternehmen häufig nicht geleistet werden können, sondern als Service eingekauft werden müssen.

KMUs: Unbewusste Gefahr durch Cyberangriffe

Gerade KMUs sind sich oftmals der Gefahr nicht bewusst und ergreifen daher keine oder nur unzureichende Maßnahmen gegen Cyberangriffe und wähnen sich in einer falschen Sicherheit. Nicht jedes Unternehmen ist in der Lage, ein großes und kompetentes IT-Team aufzubauen, sodass es Anbieter und Dienstleiter bedarf, die Hilfe in Form von Beratung und Reaktion im Fall eines Cyberangriffs leisten können. Häufig verfügen Unternehmen mit circa 500 PC-Usern weder über Schwachstellenmanagement, Network Detection and Reponse (NDR)-Lösungen bzw. Security Information and Event Management (SIEM) noch über Spezialisten für diesen Themenkomplex. Die Folge ist, dass bei den meisten Unternehmen dieser Größe der Fokus auf den Bereich Protect gelegt und damit größtenteils auf Legacy-Lösungen wie Firewalls oder Anti-Virus gesetzt wird. Das führt dazu, dass eine rechtzeitige Angriffserkennung kaum erfolgen kann. Eine Verknüpfung der Bereiche ITSM und IT-Security kann von solchen Unternehmen ebenfalls nur selten oder gar nicht geleistet werden.

Letztlich bleibt zu sagen, dass das beste Framework in der Praxis nicht weiterhilft, wenn nicht auch die Prozesse und die Beschäftigten eines Unternehmens resilient gegen Angriffe gemacht werden. Nichtsdestotrotz helfen Technologien, Angriffe und Angriffsversuche zu erkennen und zu verhindern, indem sie sicherheitsrelevante Informationen sammeln, diese zueinander ins Verhältnis setzen und auswerten[17: vgl. itSMF].

Security-Risiken können allerdings nur unzureichend über klassische Monitoring-Werkzeuge aufgespürt werden, weshalb sich neben dem Betriebsmonitoring in den letzten Jahren in vielen Unternehmen das Securitymonitoring als Disziplin etabliert hat. Hierbei wird in Infrastrukturen, Applikationen und Geschäftsprozessen nach einem Indicator of Compromise (IOC) gesucht. Auf Basis von Wissensdatenbanken wird zudem mit Hilfe von künstlicher Intelligenz versucht, große Datenmengen abzugleichen. Oftmals ist dies jedoch nicht von bestehenden Betriebsteams zu leisten, sodass Unternehmen diesen Bereich erst aufbauen oder an externe Dienstleister geben müssen [18: vgl. itSMF]. Obwohl die Situation nicht leicht ist, haben Unternehmen eine große Palette an Abwehrmaßnamen: Sandboxing, Endpoint Detection and Response (EDR), Extended Detection and Response (XDR), Network Detection and Response (NDR) und User Behavior Analytics (UBA).

ITIL und Information Security Management

In ITIL V3 war das Information Security Management im Service-Design-Prozess eingeordnet. Jedoch liefert ITIL® keine Beschreibung aller Aspekte dieses Themas. Hierfür gibt es eigene Standards, wie ISO 27001. Seit ITIL® 4 ist das Information Security Management nun als eigene Praktik aufgeführt19.

Diese soll Unternehmen dabei helfen, ein Verständnis für das Thema Cybersicherheit zu erlangen und alle Mitarbeiter:innen und externen Lieferanten miteinzubeziehen. So sollen externe Lieferanten die in ITIL® 4 beschriebenen Best Practices übernehmen, um das Gesamtrisiko zu reduzieren20.

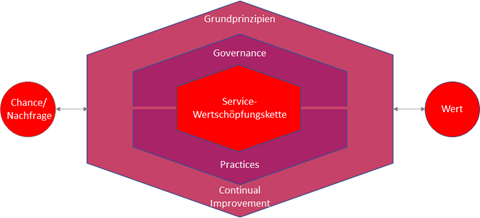

Das Modell der Wertschöpfungskette (siehe Abb.2) beschreibt, wie alle Komponenten und Aktivitäten einer Organisation zusammenwirken, um Wertschöpfung zu ermöglichen. Die Wertschöpfungskette stellt sicher, dass alles, was ein Unternehmen zur Wertschöpfung beiträgt, an jedem Punkt der Kette sicher ist. Der Bereich „Governance“ beschreibt hierbei alle Regeln, Gesetze, Regularien und Richtlinien, die in diesem Prozess beachtet werden müssen. Es ist darüber hinaus das Mittel, mit dem die Organisation geführt und gesteuert wird. In der Praxis des Informationssicherheitsmanagements werden so zum Beispiel Leitlinien zum Virenschutz und zum Schutz vor Malware vorgegeben. Die Aufgabe von Führungskräften ist es, die Kultur und das Verhalten der Mitarbeiter insoweit zu fördern, dass Risiken minimiert und Werte geschaffen werden. Hierzu ist es wichtig, offen für Veränderungen zu sein und sich auf einen kontinuierlichen Prozess der Verbesserung einzulassen21. Das Service Management wählt daher durch entsprechende Organisationsformen und Rollen mit klaren Verantwortlichkeiten einen proaktiven und qualitätssteigernden Ansatz.

Ein Blick in die Zukunft

IT Service Management (ITSM) ist ein wichtiger Baustein, die Abläufe und Prozesse im Unternehmen zu steuern. In vielen Unternehmen sind die Themen IT-Sicherheit und ITSM momentan noch voneinander getrennt und gehören zu unterschiedlichen Management-Bereichen. Aufgrund der wachsenden Anzahl an IT-Sicherheitsvorfällen ist allerdings ein höheres Maß an Synchronisation zwischen ITSM- und IT-Security-Teams erforderlich. In Zukunft werden deshalb auch ITSM-Abläufe im Zentrum der Cybersicherheits-Schutzsysteme stehen. Es ist notwendig, dass Mitarbeitende gezielt auf Bedrohungen reagieren können. Hierzu müssen betroffene Benutzer:innen möglichst schnell identifiziert werden. Auch der Einsatz von künstlicher Intelligenz (KI) spielt hier eine Rolle. Diese wird dazu genutzt, verdächtige Aktivitäten festzustellen und das IT-Security- oder ITSM-Team zu verständigen. Hierdurch können Angriffe schneller als bisher erkannt und deren Auswirkungen begrenzt werden. Um Angriffen vorzubeugen, bietet es sich zusätzlich an, ITSM-Prozesse zu automatisieren und sie anschließend mit den Sicherheitsprotokollen des Unternehmens zu verbinden, um sie besser überwachen zu können. Auch ein klassischer Servicekatalog kann dazu beitragen, die Zusammenarbeit zwischen IT-Security- und ITSM-Teams zu erhöhen. Wird beispielsweise eine verdächtige Anlage identifiziert, kann über den Servicekatalog das Security-Team schnell alarmiert werden, wodurch die Reaktionsfähigkeit erhöht wird23. Wird einem Benutzer der Zugriff auf einen Dienst verweigert und dadurch der normale Geschäftsbetrieb unterbrochen, kann dies als Security Event betrachtet werden, der mit Hilfe einer ITSM-Plattform bearbeitet werden kann. Die eingesetzte Technik muss jedoch den aktuellen Sicherheitsrichtlinien entsprechen. Hierbei geht es jedoch nicht allein darum Technik zu verbessern. Es geht vielmehr um Abläufe, Prozesse, die Beschaffung, den Einsatz und die Kosten von Technik.

Praxisbeispiele – Zusammenspiel von ITSM und Cybersicherheit

Die größten Angriffsvektoren beim Thema Cybersicherheit sind nicht gepatchte Systeme, ein fahrlässiger Umgang mit Passwörtern und Phishing-E-Mails in Kombination mit Social Engineering.

Häufig kommt es in der Praxis vor, dass im Rahmen des Penetration-Testings Systeme gefunden werden, von denen die zentrale IT nichts weiß, da sie schlichtweg vergessen wurden. Service Management bietet zum einen mit Hilfe von Tools die Möglichkeit, Anwendungsservices in einer Organisation zu erkennen. Außerdem ermöglicht es die umfassende Zuordnung aller in diesem Business Service verwendeten Geräte (Service Mapping)24. Zum anderen besteht die Möglichkeit, dass bestimmte Services eines Unternehmens noch mit veralteten Betriebssystemen laufen, was ein erhebliches Sicherheitsrisiko darstellt. Solche Systeme müssen gepatcht oder auf aktuelles OS -Niveau (Operating System) gebracht werden. Problematisch wird es dann, wenn eine Werkzeugmaschine, die über diesen Service gesteuert wird, nicht aktualisiert werden darf.

Ein weiteres Beispiel ist der Prozess des Onboardings eines neuen Mitarbeitenden über ein IT-Service-Management-Tool. Nachdem der Mitarbeitende mit seinem Vor- und Nachnamen im Tool angelegt wurde und sein Laptop, Smartphone und Zugangskarte über das System bestellt wurden, erhält dieser Mitarbeitende seine Zugangsdaten im Regelfall via E-Mail. Wurde zusätzlich definiert, dass sich dieser in Deutschland befindet, ist davon auszugehen, dass er sich auch in Deutschland im System anmeldet. Findet die Anmeldung jedoch beispielsweise außerhalb Europas statt, kann über einen zuvor definierten Prozess, der über IT-Security-Tools, wie zum Beispiel SIEM, gesteuert werden kann, ein Security Event erzeugt werden. Dieses Security Event kann dann mittels einer Schnittstelle zu einem IT-Service-Management-Tool übertragen, bearbeitet und nach Wunsch ausgewertet werden.

Auswirkungen von Cyberkriminalität

Viele Menschen sind dahingehend sensibilisiert, seltsame E-Mails oder Datenanhänge zu ignorieren. Kriminelle lassen sich daher neue Vorgehensweisen einfallen. Gefährlich wird es dann, wenn sie es auf Einrichtungen der KRITIS, wie Krankenhäuser, Strom- oder Wasserversorger abgesehen haben. Schnell steht dann bei einem Angriff das Leben vieler Menschen auf dem Spiel25. Zusätzlich können IT-Ausfälle die innere Sicherheit Deutschlands massiv beeinträchtigen, sodass die Bundesregierung das Thema Informations- und Cyber-Sicherheit zur Chefsache erklärt hat26.

Fazit

Zusammengefasst lässt sich die Relevanz von Cybersicherheit je nach Akzeptanz und Umsetzung im Unternehmen bewerten. Es hat sich gezeigt, dass die Anzahl der Cyberangriffe in den letzten Jahren stark zugenommen haben, wodurch unter anderem die Abwehrkosten gestiegen sind. Nicht zuletzt wurde diese Entwicklung durch die Simulation des Cyber-Katastrophenfalls im Jahr 2021 bestätigt. Unternehmen sollten sich daher nicht nur auf ihr Kerngeschäft fokussieren, sondern die Thematik von Beginn an in ihre unternehmerische Tätigkeit einfließen lassen. Das Service Management gibt mit seinem Framework ITIL® 4 einen Rahmen vor, das in Bezug auf die Wertschöpfungskette Regeln, Gesetze, Regularien und Richtlinien vorgibt, welche auch dazu beitragen sollen, die Cybersicherheit zu erhöhen.

Covid-19 war ein Katalysator: Gerade die Arbeit aus dem Home-Office hat zu einer steigenden Anzahl von Angriffen geführt. Das Planspiel „Cyber Polygon 2021“ hat verdeutlicht, welche Auswirkungen ein Cyberangriff auf lebenswichtige Einrichtungen, wie Krankenhäuser, Stromversorger oder ähnliche kritische Infrastrukturen haben könnte. Nur durch die Erkenntnis der Gefahr solcher Angriffe und die Einleitung von geeigneten Gegenmaßnahmen, kann derartigen Szenarien Einhalt geboten werden.

ITSM kann seinen Beitrag dazu leisten, Cyberangriffe rechtzeitiger zu erkennen und deren Auswirkungen zu begrenzen. Gerade durch die Zusammenarbeit, das Aufbrechen der in vielen Unternehmen häufig getrennten Silos ITSM und IT-Security, können in Zukunft Cyberangriffe verhindert oder schon im Vorfeld unterbunden werden. Service Management kann durch den Einsatz entsprechender Rollen, Werkzeuge und Verantwortlichkeiten die Servicequalität steuern – im besten Fall durch den gezielten Einsatz von definierten Security Policies beim Service Design. Service Management ist hier nicht reaktiv unterwegs, sondern möchte von Anfang an qualitativ hochwertige Services bereitstellen – wenn Security eine Anforderung ist, müssen diese Kriterien beim Design betrachtet werden.

Quellen

Barth, Rico (2021): IT-Sicherheit braucht Alternativen – Zeit zu agieren, URL:

https://mitgliederportal.itsmf.de/business-models/it-sicherheit-braucht-alternativen-zeit-zu-agieren, zugegriffen: 11.04.2022

BI.ZONE (2021): Cyber Polygon 2021 Opening. Mikhail Mishustin, Klaus Martin Schwab, Herman Gref,

URL: https://www.youtube.com/watch?v=DnwtG1VDvh0, zugegriffen: 25.04.2022

BSI (2022): Maßnahmenkatalog Ransomware, URL:

https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Cyber-Sicherheit/Themen/Ransomware_Massnahmenkatalog.html, zugegriffen: 08.08.2022

Bundesministerium des Innern und für Heimat (2021): IT & Cyber-Sicherheit, URL:

https://www.bmi.bund.de/DE/themen/it-und-digitalpolitik/it-und-cybersicherheit/it-und-cybersicherheit-node.html, zugegriffen: 22.04.2022

Bundesministerium für Justiz (2022): Gesetz über das Bundesamt für Sicherheit in der

Informationstechnik (BSI-Gesetz – BSIG) § 8a Sicherheit in der Informationstechnik Kritischer Infrastrukturen, URL: https://www.gesetze-im-internet.de/bsig_2009/__8a.html, zugegriffen: 22.04.2022

Cyber Polygon (2022): What is Cyber Polygon, URL: https://cyberpolygon.com/about/%23link-s181/,

zugegriffen: 25.04.2022

Esecurityaudit (2022): NIST – Cyber Security Framework (CSF), URL:

https://esecurityaudit.com/nist-cyber-security-framework-consultancy.html, zugegriffen: 08.08.2022

Europäischer Rat/Rat der Europäischen Union (2022): Cybersicherheit: Wie die EU

Cyberbedrohungen begegnet, URL: https://www.consilium.europa.eu/de/policies/cybersecurity/, zugegriffen: 25.04.2022

itSMF (2021): it Service Management, Fachzeitschrift für die ITSM-Community, Nr. 58, „Zertifizierung

& Service Management“, Dezember 2021, S. 37-39

ITSM TOOLS (2021): What ITSM Practitioners Need to Know About Cybersecurity Threats in 2021,

URL: https://itsm.tools/cybersecurity-threats-in-2021/, zugegriffen: 13.07.2022

Informatik Aktuell (2021): Cybersicherheit: Wo anfangen und wo aufhören?, URL:

https://www.informatik-aktuell.de/betrieb/sicherheit/cybersicherheit-wo-anfangen-und-wo-aufhoeren.html#c35109, zugegriffen: 27.04.2022

Trade For Profit (2022): FBI Warns of Targeted Cyber Attacks On Food Plants After Mysterious Rash

Of Fires, URL: https://tradeforprofit.net/2022/04/fbi-warns-of-targeted-cyber-attacks-on-food-plants-after-mysterious-rash-of-fires/, zugegriffen: 26.04.2022

World Economic Forum (2021): A cyber-attack with COVID-like characteristics?, URL:

https://www.weforum.org/videos/a-cyber-attack-with-covid-like-characteristics, zugegriffen: 25.04.2022

Marcel Stumpen

Marcel Stumpen