Palo Alto Networks hat eine schwere Sicherheitslücke in seinen Firewall-Produkten in Verbindung mit dem Client-to-Site VPN Feature Global Protect entdeckt. Diese erlaubt es dem Angreifer mittels Command Injection beliebigen Code auf der Firewall mit Root-Privilegien auszuführen. Die Ausnutzung kann somit zu erheblichen Sicherheitsproblemen führen.

Vom Hersteller wurde die CVE-2024-3400 mit höchster Severity (10 von 10) veröffentlicht und kann hier eingesehen werden: https://security.paloaltonetworks.com/CVE-2024-3400

Wer ist betroffen?

Betroffen sind alle PANW NGFW Firewalls mit Global-Protect-Konfiguration und gleichzeitig eingeschalteter Device-Telemetry. Die folgende Tabelle zeigt die betroffenen PAN-OS Versionen.

| Version | Betroffen | Nicht betroffen |

|---|---|---|

| Cloud NGFW | Keine | Alle |

| PAN-OS 11.1 | Alle bis 11.1.2-h2 | ≥ 11.1.0-h3; ≥ 11.1.1-h1; ≥ 11.1.2-h3 |

| PAN-OS 11.0 | Alle bis 11.0.4 | ≥ 11.0.2-h4; ≥ 11.0.3-h10; ≥ 11.0.4-h1 |

| PAN-OS 10.2 | Alle bis 10.2.9 | ≥ 10.2.5-h6; ≥ 10.2.6-h3; ≥ 10.2.7-h8; ≥10.2.8-h3; ≥10.2.9-h1 |

| PAN-OS 10.1 | Keine | Alle |

| PAN-OS 10.0 | Keine | Alle |

| PAN-OS 9.1 | Keine | Alle |

| PAN-OS 9.0 | Keine | Alle |

| Prisma Access | Keine | Alle |

++ Update ++

Die von Palo Alto Networks genannte Abschaltung von Device-Telemetry stellt keine wirksame Abhilfemaßnahme dar! Die gepatchten Versionen sind veröffentlicht und sollen so schnell wie möglich eingespielt werden.

Alle Firewalls mit aktiver Threat Prevention Subscription können außerdem die Vulnerability Protection in den entsprechenden Security Policies nutzen. Mit Application and Threats content Version 8836-8695 wird die Sicherheitslücke adressiert.

Wir empfehlen dringend, die Systeme mit konfiguriertem GlobalProtect vom Palo Alto Networks Support nach Indicators of Compromise (IoC) untersuchen zu lassen. Dazu muss ein Customer Support Portal Case mit einem Technical Support File eröffnet werden.

Was ist zu tun?

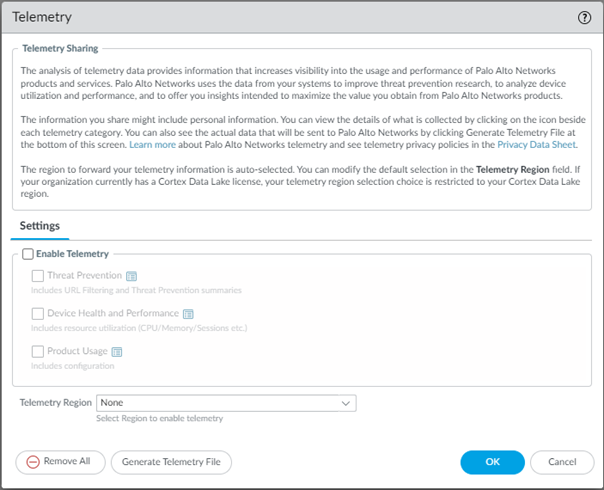

Als Workaround empfehlen wir, wie in der CVE des Herstellers beschrieben, zunächst die Device-Telemetry abzuschalten. Zu finden ist die Option unter „Device -> Setup -> Telemetry“. So sollte die Einstellung mit abgeschalteter Telemtry aussehen:

Alle Firewalls mit aktiver Threat Prevention Subscription können außerdem die Vulnerability Protection in den entsprechenden Security Policies nutzen. Mit Application and Threats content Version 8833-8682 wird die Sicherheitslücke adressiert.

Wer prüfen möchte, ob die Sicherheitslücke bei seiner Firewall ausgenutzt wurde, der kann über das Customer Support Portal einen Case eröffnen und ein Technical Support File hochladen. Der Support kann die entsprechenden Device-Logs nach Indicators of compromise (IoC) untersuchen.

Wie geht es weiter?

Der Hersteller plant ein entsprechendes Hotfix-Release für jedes betroffene Release. Es ist für den 14.04.2024 angekündigt und sollte bei betroffenen Geräten schnellstmöglich eingespielt werden.

Steven Lüdtke

Steven Lüdtke