Auf NetScaler-Geräten der Firma Citrix wurde am 17.12.2019 eine Remote-Code-Execution-Lücke identifiziert, die sich sehr leicht ausnutzen lässt. Die Schwachstelle CVE-2019-19781 existiert sowohl im Citrix Application Delivery Controller (NetScaler ADC) als auch im Citrix Gateway (NetScaler Gateway) und ist als besonders kritisch einzustufen. Denn sie ermöglicht unauthentifizierten Angreifern aus der Ferne den Zugriff auf Geräte, um mit vergleichsweise wenig Aufwand eigenen x-beliebigen Code auszuführen. Betroffen sind alle Systeme der Version 10.5 bis 13.0.

+++ UPDATE +++

Mitte September ist die Uniklinik Düsseldorf Opfer eines Cyber-Angriffs geworden, der sich auf die oben benannte Citrix-Lücke zurückführen ließ. Damit Ihnen nicht dasselbe passiert, beantworten wir im Folgenden die wichtigsten Fragestellungen zur Bewahrung der Sicherheit Ihrer IT-Systeme:

1. Handelt es sich hierbei um eine neue Lücke oder ein Angriff?

Es handelt sich um einen Angriff, der sich die bereits bekannte Citrix-Sicherheitslücke CVE-2019-19781 und damit womöglich installierte Hintertüren und Zugänge nun aktiv zunutze macht.

2. Liefert eine Systemprüfung konkrete Erkenntnisse zum Befall?

Nein. Man kann zwar das System prüfen, das Ergebnis ist allerdings relativ ungenau. Hintergrund ist, dass die relevanten Logs aus Januar/Februar heute nicht mehr auf den Systemen zu finden sind. Es lassen sich lediglich Restspuren damaliger Attacken ausfindig machen, sofern diese nicht auch durch funktionstüchtige Hintertüren beseitigt oder komplett modifiziert worden sind. Das heißt, aktuelle Logs können, müssen aber nicht entsprechende Spuren enthalten.

Fazit: Hat die Systemprüfung keine Anhaltspunkte ergeben, bedeutet das nicht, dass das System nicht doch kompromittiert ist. In diesem Zusammenhang kann nur eine komplette forensische Untersuchung Aufschluss geben, die jedoch sehr zeitaufwendig ist.

3. Was ist wichtig, um das aktuelle Risiko zu bewerten?

Entscheidend für eine Risikobewertung ist der zeitliche Ablauf sowie die zu Jahresbeginn getroffenen Maßnahmen.

Wurde das System noch im Dezember 2019 mit einem Workaround versehen und dann im März/April mit der aktuellen Firmware versehen, ist das Risiko relativ gering. Gleiches gilt für Systeme, die in diesem Zeitraum mit der aktualisierten Firmware komplett aufgesetzt wurden.

Wurden hingegen keine Maßnahmen eingeleitet oder die Systeme lediglich bereinigt, ist das Risiko einer vorhandenen Hintertür als relativ hoch zu bewerten. Über die Aktivität der Hintertür kann keine Aussage getroffen werden; es ist jedoch davon auszugehen, dass bei nicht eingeleiteten Vorkehrungen ein Zugang vorhanden ist und aktiv genutzt wird.

4. Was kann ich tun, um meine Systeme jetzt zu schützen?

Wenn Sie sich nicht sicher sind, ob Ihre Systeme geschützt sind, oder entsprechende Anzeichen eines Befalls zu Tage treten, empfehlen wir Ihnen, Ihre Systeme sofort(!) mit der aktuellsten Firmware komplett neu aufzusetzen und die Konfiguration zu übernehmen.

5. Wie lange dauert das Neuaufsetzen der Systeme und ist eine Downtime notwendig?

Die Dauer ist vom eingesetzten System abhängig.

Bei VPX-Systemen beansprucht das Neuaufsetzen eines HA-Systems etwa 1-2 Stunden. Eine Downtime ist nötig, dauert aber im optimalen Fall nur ca. 30 Sekunden.

Haben Sie MPX-Systeme im Einsatz, dauert das Aufsetzen etwas länger. Ebenso ist ein physischer Zugriff vor Ort erforderlich. In diesem Zusammenhang genügt bspw. auch ein Laptop, der über LTE oder WIFI mit dem Internet verbunden ist, den Zugriff ermöglicht und gleichzeitig per Ethernet-Kabel mit dem Port 0/1 der MPX verbunden ist. Für das Aufsetzen sollten Sie hier je MPX mit 2-4 Stunden rechnen. In dieser Zeit sind die MPX-Systeme nicht verfügbar. Die effektive Downtime beträgt auch hier etwa 30 Sekunden.

Bei SDX-Systeme verhält es sich ähnlich wie bei VPX-Systemen, da eigentlich nur die VPX-Systeme neu aufgesetzt werden müssen. Wollen Sie aber ganz sichergehen, empfehlen wir Ihnen auch das SDX-System neu aufzusetzen, was allerdings recht aufwendig ist.

6. Was benötige ich für das neue Aufsetzen der Systeme?

Bei VPX-Systeme wir das aktuelle(!) Installationsimage für den jeweiligen Hypervisor benötigt. Es muss ein Zugriff auf den Hypervisor gewährleistet sein, da die VM in den Hypervisor importiert werden muss. Im Anschluss wird eine temporäre IP für das neu aufgesetzte System benötigt. Darüber hinaus brauchen Sie einen Browser (möglichst nicht IE), eine SSH-Konsole, ein SCP/SFTP Client (Winscp, Cyberduck etc.) und den Zugriff auf die Konsole des Hypervisor.

7. Kann alles wiederhergestellt werden?

Die Systeme werden komplett übernommen – inklusive der Lizenzen, Zertifikate und Passwörter. Lediglich manuell vorgenommene Änderungen an Systemdateien sollten nicht übernommen werden, sondern neu angepasst werden.

Auch die Übernahme von Portal Themes ist nicht empfehlenswert, da hier zahlreiche HTML- und Script-Dateien vorhanden sind. Diese müssten vorher genauestens geprüft werden, z. B. durch einen MD5-Hashwert-Vergleich. Die bessere Alternative ist daher, die Portal Themes neu zu erstellen. Der Zeitaufwand hierfür ist gering, sofern die Themes-Einstellungen vorher festgehalten werden und eventuell eingesetzte Grafiken noch vorhanden sind.

8. Was muss ich noch beachten?

Es sollten alle auf dem System eingespielten Zertifikate mit einem Private Key umgehend ausgetauscht und neu beantragt werden. Ebenso sollte alle auf dem System erstellten Nutzer (nsroot etc.) ein neues Passwort erhalten. Gleiches gilt für alle User, die sich im betreffenden Zeitraum über das System authentifiziert haben. Dies betrifft auch User, die zwar auf dem System eingerichtet sind, aber eigentlich auf einem externen System liegen.

Sie benötigen weitere Informationen oder Unterstützung? Dann wenden Sie sich direkt an den IT-Partner Ihres Vertrauens.

+++++++++++++++++++++++++++

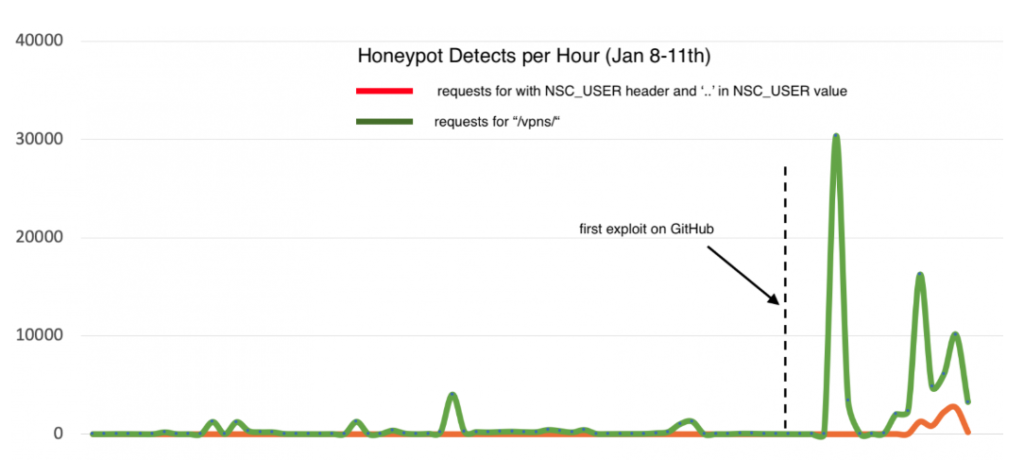

Exploit-Codes bereits im Umlauf

Mit der Veröffentlichung des ersten Exploit-Codes in der Nacht zum 11.01.2020, auf den weitere Exploit-Varianten folgten, steigt das Risiko eines solchen Angriffs rapide an. Es häufen sich die Meldungen, das massiv auf diese Lücke gescannt wird; die Aktivitäten sind in diesem Bereich zurzeit recht hoch. Auch Unternehmen in Deutschland sind bereits akut betroffen.

Abbildung 1: Exploit-Codes (Quelle: hier)

Workaround als Soforthilfe

Die Auslieferung eines Sicherheitspatches ist trotz des hohen Risikos erst für Ende des Monats geplant. Allerdings hat Citrix einen Workaround zur Verfügung gestellt, mit dessen Hilfe die Konfiguration der Geräte selbst angepasst werden kann, um bis zum Release-Termin die eigene Infrastruktur vor Angriffen zu schützen.

Dieser Workaround ist abrufbar unter: https://support.citrix.com/article/CTX267679

Grundsätzliche Empfehlung: Jedes Citrix ADC System, dessen Webinterface über das Internet erreichbar ist, sollte umgehend mit dem Workaround versehen und auf bereits erfolgte, nicht authorisierte Zugriffe geprüft werden! In der Regel wird als erstes eine Hintertür (Backdoor) vom Angreifer installiert und im BSD System verankert.

Firmware Update

Citrix hat angekündigt, noch im Januar 2020 ein Firmware Update bereitzustellen, welches die Sicherheitslücke schließt. Die Release-Termine für die Patches in den entsprechenden ADC Versionen sind wie folgt:

| Version | Release Date |

| 13 | 27. Januar 2020 |

| 12.1 | 27. Januar 2020 |

| 12 | 20. Januar 2020 |

| 11.1 | 20. Januar 2020 |

| 10.5 | 31. Januar 2020 |

Wir empfehlen, diese Aktualisierungen umgehend nach ihrer Veröffentlichung zu installieren.

Unterstützung benötigt?

Die Bedrohung durch CVE-2019-19781 ist groß und erfordert zeitnahes Handeln! Daher empfehlen wir Ihnen, sich direkt mit dem Partner Ihres Vertrauens in Verbindung zu setzen.

Dirk Bautz

Dirk Bautz